Kada je o hardverskim rešenjima reč, uređaji za šifriranje su obično urađeni na principu logičkih kola upakovani korišćenjem integrisane tehnologije u neki čip. Takođe, moguće je koristeći željeni algoritam šifriranja izraditi softversko rešenje koje bi poruku koju šalje, recimo, računar šifriralo i pomoću predajnika slalo na udaljenu lokaciju. Tako se projektuje i čip za šifriranje koji kao ulazni signal prima binarnu poruku od računara i svoj izlaz prosleđuje predajniku koji je ili povezan u fizičku mrežu ili prenosi podatke bežičnim putem.

Kada je o hardverskim rešenjima reč, uređaji za šifriranje su obično urađeni na principu logičkih kola upakovani korišćenjem integrisane tehnologije u neki čip. Takođe, moguće je koristeći željeni algoritam šifriranja izraditi softversko rešenje koje bi poruku koju šalje, recimo, računar šifriralo i pomoću predajnika slalo na udaljenu lokaciju. Tako se projektuje i čip za šifriranje koji kao ulazni signal prima binarnu poruku od računara i svoj izlaz prosleđuje predajniku koji je ili povezan u fizičku mrežu ili prenosi podatke bežičnim putem.

Sam postupak projektovanja uređaja za kripto-zaštitu podataka se sastoji iz sledećih koraka:

- Pronalaženje algoritma šifriranja n-bitne binarne informacije.

- Donošenje odluke da li se šifriranje vrši u jednom ili više nivoa. Ukoliko se kripto-zaštita vrši u više nivoa, sistem algoritama će biti znatno komplikovaniji. Treba napomenuti da su algoritmi ustvari logičke funkcije koji se primenjuju na svaki bit transformisane, odnosno šifrirane poruke.

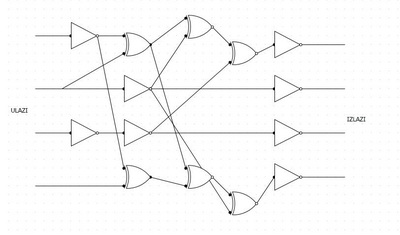

- Izrada logičkog dijagrama na osnovu logičkih funkcija koje su korišćene u algoritmu šifriranja. Na taj način se dobija logičko kolo kroz koje se propušta signal i na njegovom izlazu se dobija transformisana, odnosno šifrirana poruka koja omogućava veću bezbednost prenosa podataka.

- Izbor tehnologije integrisanih kola na osnovu koje će se izraditi čip, odnosno uređaj za šifriranje.

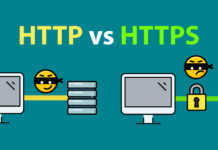

U šifarskoj transformaciji, pored otvorenog teksta, takođe se koristi jedna nezavisna vrednost koja se naziva ključ šifrovanja. Na sličan način, transformacija za dešifrovanje koristi ključ dešifrovanja. Broj simbola koji predstavljaju ključ (dužina ključa) zavisi od šifarskog sistema.

Šifarski sistem može u informacionom sistemu obezbeđivati servis poverljivosti. U tom slučaju, otvoreni tekst sadrži poverljivu informaciju koja se nalazi na serveru. Ako je šifarski sistem otporan na moguće napade, šifra se može poslati putem komunikacione mreže, bez mogućnosti da neovlašćeno lice dođe do poverljive informacije. Kriterijumi kvaliteta jednog šifarskog sistema definišu se imajući u vidu računarske resurse kojima raspolaže potencijalni napadač.

Algoritam šifriranja za skup 4-bitnih binarnih informacija

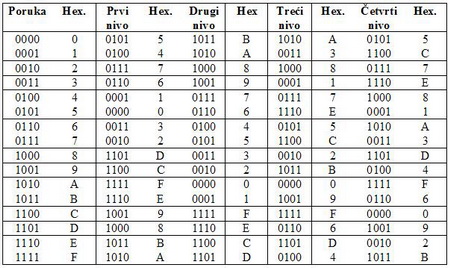

U ovom slučaju, uzimamo u razmatranje skup 4-bitnih binarnih informacija. Skup 4-bitnih binarnih informacija ima ukupno 16 kombinacija i elementi skupa uzimaju vrednosti od 0 do 15, te zbog toga nije problem predstaviti ovaj skup tabelarno i razmatrati ga kao jedan od jednostavnijih primera šifriranja. Osim toga, 4 bita u binarnom kodu mogu lako da se predstave u heksadecimalnom brojevnom sistemu, a to je sistem koji digitalni računari odlično razumeju.

Neka je u ovom slučaju matematički prikaz 4-bitne binarne poruke predstavljene pomoću težinskih mesta svake cifre dat kao što sledi:

![]()

Naravno, veću bezbednost i kriptografsku zaštitu digitalnih podataka pruža šifriranje u više nivoa. To u mnogome otežava posao kripto-analitičaru ili napadaču i zahteva od njega više uloženog vremena i sredstava da bi provalio u sadržaj digitalne poruke.

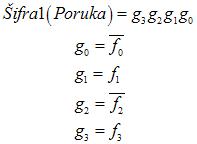

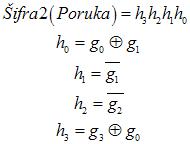

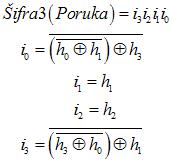

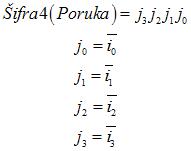

U ovom slučaju ćemo koristiti 4-nivoa šifriranja i to po sledećem sistemu. Za slučaj prvog nivoa šifriranja, šifrira se samo jedan bit binarne informacije, tako što se naizmenično, počev od najniže težinske vrednosti, bitovi propuštaju kroz NE funkciju. U drugom nivou šifriranja, spoljašnji bitovi se dobijaju tako što se dva bita informacije propuste kroz ekskluzivno-ILI funkciju, a unutrašnji tako što se odgovarajuća težinska mesta negiraju. U trećem nivou šifriranja, sistem je sličan, samo što je spoljašnji bitovi šifrirane informacije dobijaju kada sa na 3 bita primeni ekskluzivno-NILI funkcija, a odgovarajuće unutrašnje težinske vrednosti ostanu u afirmaciji. I konačno, četvrti nivo šifriranja podrazumeva invertovanje svakog pojedinačnog bita ili cifre. Algoritam šifriranja je kao što sledi:

Prvi nivo šifriranja:

Prikaz logičkog dijagrama na osnovu funkcija korišćenih u šifriranju

Izbor tehnologije integrisanih kola za izradu uređaja za šifriranje

Digitalno integrisano kolo predstavlja skup otpornika, dioda i tranzistora upakovanih na samo jednom parčetu poluprovodničkog materijala, koje se uobičajeno naziva čip. Čip je zatvoren u zaštitno plastično ili keramičko pakovanje iz kojeg izviruju pinovi koji služe da se čip priključi na neki drugi uređaj. Najčešće metoda pakovanja logičkih kola u integrisano kolo su sledeće metode: dual-in-line-package (DIP), medium-scale-integration (MSI) i large-scale-integration (LSI, VLSI, ILSI, GSI) tehnologije.

U slučaju projektovanja uređaja za šifriranje, u zavisnosti od slučaja do slučaja se vrši izbor tehnologije pakovanja logičkih kola u integrisano kolo i na osnovu toga vrši proizvodnja istog.